Lücken in der Festungsmauer

Wirksame IT-Security lässt sich gut mit einer Festung vergleichen. Und genau wie eine Festung ist auch die beste IT-Sicherheit verwundbar. Bekannte Schwachstellen lassen sich beheben, unbekannte Lücken eben nicht. Sichtbar werden diese Schwachstellen erst, wenn der Angreifer bereits in die Festung eingedrungen ist. Dies macht deutlich, wie wichtig nachgelagerte Sicherheitsebenen sind.

Solche von den Entwickler*innen einer Software noch nicht entdeckten Schwachstellen werden in der Informationssicherheit als Zero-Day-Schwachstellen bezeichnet. Diese aufzuspüren ist für Angreifer mitunter mit erheblichem Aufwand verbunden, ist aber oft sehr lukrativ. Folglich beobachten wir heutzutage einen regen illegalen Handel mit derartigen Sicherheitslücken. Da die Schwachstellen der Allgemeinheit und den Anbietern oder Entwickler*innen einer Software zum Zeitpunkt des Angriffs auf eine solche Zero-Day-Lücke noch unbekannt sind, besteht praktisch kein Schutz gegen derartige Angriffe. Wenn Angreifer diese Sicherheitslücken ausnutzen, können sie zudem oft vergleichsweise lange Zeit unbemerkt bleiben und sich in den IT-Systemen ihrer Opfer schleichend ausbreiten. Das ist besonders dann der Fall, wenn keine weiteren technischen Sicherheitsebenen wie zum Beispiel Firewalls, Intrusion Detection Systeme (IDS), Netzwerksegmentierung, Tiering-Modelle, Privileged Access Management (PAM) und weitere Maßnahmen die Ausbreitung erschweren oder stoppen.

Die unbekannte Gefahr minimieren

Wenn ich den Fehler nicht kenne, kann ich ihn auch nicht beheben – ungefähr so lässt sich das Dilemma hinter Zero-Day-Schwachstellen zusammenfassen. Wie auch eine Festung kann Informationssicherheit nie vollständigen Schutz bieten, aber es gibt Maßnahmen, die das Risiko von Zero-Day-Angriffen senken können. Besonders in umfangreichen IT-Landschaften sind diese zahlreich und komplex und lassen sich in die Kategorien Erkennung und Prävention einteilen.

Unter Erkennung fallen alle Maßnahmen, mit denen sich Sicherheitsvorfälle identifizieren lassen. Dazu zählen beispielsweise die Kombination unterschiedlicher Scan-Lösungen, aber auch speziell ausgebildetes IT-Sicherheitspersonal. Prävention umfasst Maßnahmen zur Minimierung von Schwachstellen. Dazu zählen insbesondere die Verwendung aktueller Versionen aller Anwendungen sowie Systeme und regelmäßige Überprüfungen auf Schwachstellen durch sogenannte Penetrationstests. Auch das Minimalprinzip reduziert Einfallstore für Angriffe: nur diejenige Software und Komponenten sollten verwendet werden, die für die Arbeit wirklich erforderlich sind.

So schützen Sie Ihr Unternehmen vor Zero-Day-Angriffen

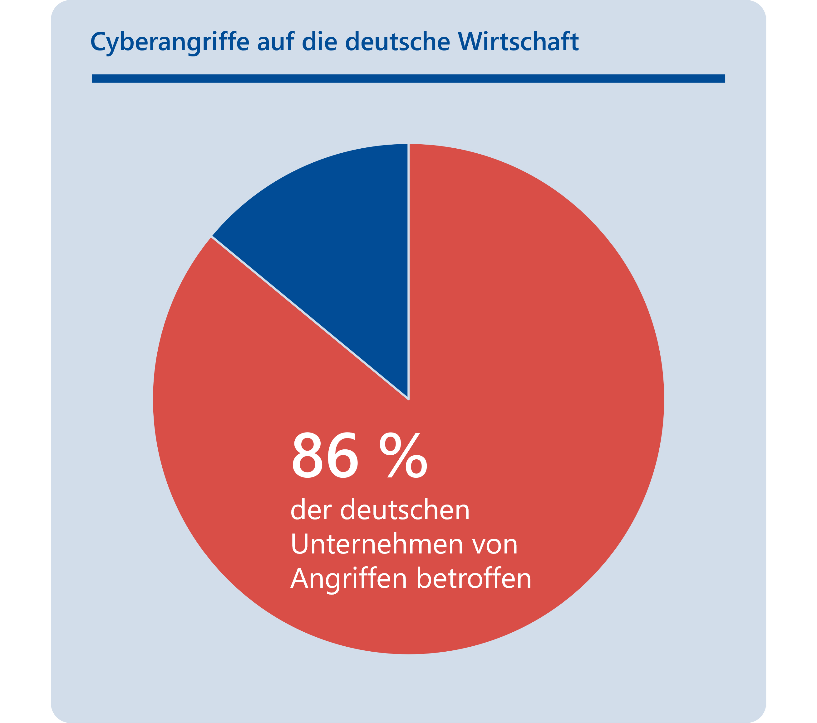

„Für Hacker ist mein Unternehmen eigentlich zu klein und nicht interessant genug.“ – diese häufige Fehlannahme kann bei Sicherheitsbedrohungen wie Zero-Day-Schwachstellen erhebliche Auswirkungen haben. Wenn Schwachstellen in einer Software oder Komponente bestehen, können Angreifer diese praktisch bei allen Unternehmen oder Nutzenden? ausnutzen, die sie verwenden. Das mündet nicht selten in die bekannten Ransomware-Erpressungen, bei denen Angreifer den Zugriff auf Daten mittels Verschlüsselung sperren und Lösegeld fordern. Betroffen sind von derartigen Angriffen Unternehmen und Institutionen jeglicher Größe.

Der gezielte Schutz vor Angriffen auf Zero-Day-Schwachstellen ist für Unternehmen unverzichtbar. Wir empfehlen entsprechende Maßnahmen, um die Risiken und Auswirkungen von Angriffen möglichst zu minimieren. Entscheidend sind dabei IT-Sicherheitsexpert*innen, die anhand von Analysen Ihrer Systemlandschaft geeignete Maßnahmen ableiten und diese fortlaufend auf Wirksamkeit prüfen. Das hochspezialisierte Personal kann dabei entweder aus dem Unternehmen selbst stammen oder extern beauftragt werden.